資安威脅趨勢 - 殭屍網路Mirai變種鎖定22個網路設備漏洞

殭屍網路Mirai變種鎖定22個網路設備漏洞

一、摘要

資安業者Palo Alto Networks揭露自今年3月中旬出現的殭屍網路Mirai變種攻擊行動,駭客鎖定D-Link、Arris、兆勤(Zyxel)、TP-Link、騰達(Tenda)、Netgear、聯發科(MediaTek)的22個網路設備漏洞而來,對這些設備進行控制並用於DDoS攻擊。這些設備當中也涵蓋了路由器、數位視訊監視器、網路視訊監視器以及Wi-Fi無線網路接收器和存取控制系統以及太陽能發電監控系統等。

二、存在風險

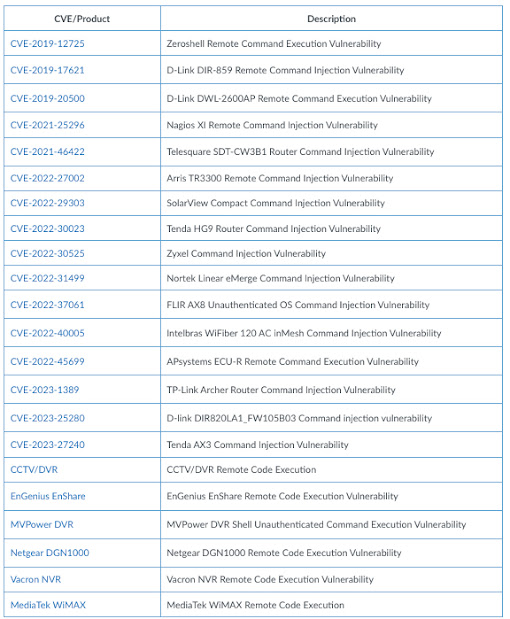

駭客利用下方列表提及之漏洞入侵目標設備,並透過Shell指令碼偵測系統架構,並下載對應的殭屍病毒。

漏洞總表(圖片來自:Palo Alto Networks):

惡意中繼站清單:

- hxxp://185.225.74[.]251/armv4l

- hxxp://185.225.74[.]251/armv5l

- hxxp://185.225.74[.]251/armv6l

- hxxp://185.225.74[.]251/armv7l

- hxxp://185.225.74[.]251/mips

- hxxp://185.225.74[.]251/mipsel

- hxxp://185.225.74[.]251/sh4

- hxxp://185.225.74[.]251/x86_64

- hxxp://185.225.74[.]251/i686

- hxxp://185.225.74[.]251/i586

- hxxp://185.225.74[.]251/arc

- hxxp://185.225.74[.]251/m68k

- hxxp://185.225.74[.]251/sparc

- zvub[.]us

- 185.44.81[.]114

惡意檔案Hash:

- 888f4a852642ce70197f77e213456ea2b3cfca4a592b94647827ca45adf2a5b8

- b43a8a56c10ba17ddd6fa9a8ce10ab264c6495b82a38620e9d54d66ec8677b0c

- b45142a2d59d16991a38ea0a112078a6ce42c9e2ee28a74fb2ce7e1edf15dce3

- 366ddbaa36791cdb99cf7104b0914a258f0c373a94f6cf869f946c7799d5e2c6

- 413e977ae7d359e2ea7fe32db73fa007ee97ee1e9e3c3f0b4163b100b3ec87c2

- 2d0c8ab6c71743af8667c7318a6d8e16c144ace8df59a681a0a7d48affc05599

- 4cb8c90d1e1b2d725c2c1366700f11584f5697c9ef50d79e00f7dd2008e989a0

- 461f59a84ccb4805c4bbd37093df6e8791cdf1151b2746c46678dfe9f89ac79d

- aed078d3e65b5ff4dd4067ae30da5f3a96c87ec23ec5be44fc85b543c179b777

- 0d404a27c2f511ea7f4adb8aa150f787b2b1ff36c1b67923d6d1c90179033915

- eca42235a41dbd60615d91d564c91933b9903af2ef3f8356ec4cfff2880a2f19

- 3f427eda4d4e18fb192d585fca1490389a1b5f796f88e7ebf3eceec51018ef4d

- aaf446e4e7bfc05a33c8d9e5acf56b1c7e95f2d919b98151ff2db327c333f089

- 4f53eb7fbfa5b68cad3a0850b570cbbcb2d4864e62b5bf0492b54bde2bdbe44b

建議改善措施:

- 務必更改預設的管理者帳號與密碼,並使用混合複雜字母、數字與特殊符號的高強度密碼,以免發生使用預設帳號密碼,而遭攻擊者輕易入侵。

- 定期更新系統以及進行防毒軟體掃描作業。

- 將IoC更新至資安防護系統。

情資報告連結:https://unit42.paloaltonetworks.com/mirai-variant-targets-iot-exploits/